سنس سکیوریتی ( SANS Security ) چیست؟ معرفی شرکت SANS

انیستیتو SANS ( سنس یا سنز ) یک مرکز آموزشهای تخصصی امنیت سایبری و تست نفود در ایالات متحده آمریکاست که بصورت یک شرکت آموزشی فوق تخصصی در زمینه آموزش هک و نفوذ در دنیا فعالیت می کند. انیستیتو SANS Security Institute فعالیت خودش را از سال 1989 در زمینه آموزش امنیت اطلاعات ، آموزش امنیت سایبری و ارائه گواهینامه های امنیت اطلاعات در حوزه آموزش آغاز کرده است.

مهمترین عناوینی که شرکت سنز سکیوریتی در آموزشهای خود در نظر گرفته است به ترتیب آموزشهای فوق تخصصی حوزه امنیت تدافعی شبکه ، امنیت تدافعی سایبری ، تست های نفوذ سنجی ، پاسخگویی به حملات و حوادث سایبری ، کشف جرایم رایانه ای و البته بازرسی های امنیت اطلاعات متمرکز می شود.

دوره های تخصصی امنیت اطلاعاتی که توسط SANS Security تهیه و تدوین می شوند معمولا مخاطبین خاص خودشان را دارند که فعالیتی مرتبط در حوزه امنیت دارند که به ترتیب می توان از مدیران شبکه ، مدیران امنیت ، متخصصین امنیت اطلاعات و تست نفوذسنجی و هکرهای قانونمند را عنوان کرد.

بد نیست بدانید که نام انیستیتو SANS در واقع برگرفته ای از طیف مخاطبین دوره های آموزشی امنیت اطلاعات این شرکت است که به ترتیب SysAdmins ها ، Auditor ها ، Network Engineer ها و Security Officer ها را شامل می شوند. مهمترین دوره های تخصصی SANS Security که می توانید به زبان فارسی از آنها نهایت استفاده را بکنید را در ادامه به شما معرفی می کنیم.

آیا دوره های SANS Security همان دوره های هک قانونمند است؟

هر چند که دوره های SANS هم برای انجام تست های نفوذ و هک های قانونمند است اما دوره با عنوان Ethical Hacking یا CEH یا دوره Certified Ethical Hacking مختص کمپانی EcCouncil است ، پیشنهاد می کنم مطالب زیر را نیز مطالعه کنید :

- CEH چیست؟ معرفی دوره هک قانومند به زبان بسیار ساده

- هک قانونمند چیست؟ آشنایی با Ethical Hacking به زبان بسیار ساده

- تفاوت دوره CEH و SANS 560 در چیست؟ مقایسه SANS 560 و CEH

- مطالعه این مطلب توصیه می شود : چگونه هکر شویم؟ 50 نکته محرمانه از 0 تا 100 تبدیل شدن به یک هکر

دوره آموزشی SANS SEC542 (Web Application Penetration Tester )

در دوره SANS 542 یا تست نفوذ اپلیکیشن های تحت وب شما با هنر نفوذ و هک کردن نرم افزارهای تحت وب و پیدا کردن آسیب پذیری های امنیتی وب سایتها ها در سازمان خود آشنا خواهید شد. شما با ابزارها و روشهایی که هکرها برای نفوذ به وب سایت های شما استفاده می کنند آشنا خواهید شد و با این آشنایی ، تبدیل به یک مدافع بسیار خوب در حوزه امنیت خواهید شد.

در دوره آموزش هک وب سایت ها یا SANS 542 شما با جزئیات و بصورت کاملا عملی با تمرین های متنوع و راهنمایی های مدرس می توانید مراحل چهارگانه تست نفوذ به نرم افزارهای تحت وب و وب سایت ها را به خوبی یاد بگیرید. بسیاری از حملات قدرتمند حوزه وب از جمله SQL Injection برای دسترسی و نفوذ به بانک های اطلاعاتی وب سایت ها گرفته تا دسترسی به اطلاعات حساس و البته حملات Cross Site Scripting را همگی آموزش خواهید دید.

در عین حال با تکنیک های جستجو و پیدا کردن ساختار آسیب پذیری های وب نیز آشنا خواهید شد. این دوره آموزشی SANS SEC542 برای اولین بار در ایران بصورت ویدیویی و آنلاین در وب سایت توسینسو بصورت کامل و جامع و با جدیدترین به روز رسانی ها در ادامه در دسترس شما عزیزان است.

سرفصل های دوره SANS 542 ( آموزش تست نفوذ وب )

542.1 : Introduction and Information Gathering

542.2 : Configuration, Identity, and Authentication Testing

542.3 : Injection

542.4 : JavaScript and XSS

542.5 : CSRF, Logic Flaws, and Advanced Tools

542.6 : Capture the Flag

مخاطبین دوره SANS 542 ( آموزش تست نفوذ وب ) چه کسانی هستند؟

- علاقمندان به دوره های تخصصی و تست نفوذ وب سایت ها و Web Application

- برنامه نویسان وب سایت ها ، سامانه ها و Web Application ها

- مدیران شبکه ، متخصصین شبکه و امنیت شبکه

- مدیران امنیت و فناوری اطلاعات سازمان ها و شرکت ها

- مدیران و متخصصان امنیت اطلاعات

- افسران امنیت اطلاعات و پلیس های سایبری

- مهندسین امنیت سیستم های اطلاعاتی

- تحلیلگران ریسک ، تهدیدات و آسیب پذیری

- مدیران امنیت شبکه و سرور

- متخصصین فناوری اطلاعات

- متخصصین و مشاورین امنیت

- کارشناسان تست نفوذسنجی

- دانشجویان فناوری اطلاعات و کامپیوتر

- تجزیه و تحلیلگران امنیت اطلاعات

- ممیزان و سرممیزان امنیت سایبری

- متخصصین مراکز عملیات امنیت | SOC

چه چیزی در دوره SANS 542 یاد میگیریم؟

- چگونگی شناسایی و Exploit کردن ضعف ها و آسیب پذیری های Web Application

- چگونگی تشریح تهدیدات و آسیب پذیری های وب سایت های و Web Application ها

- شناخت و معرفی و چگونگی استفاده از انواع ابزار های تست نفوذ وب سایت ها و Web Application ها

- آشنایی کامل با انواع آسیب پذیر های وب مانند sqlinjection , XSS, LFI,RFI , Apath injection, XXE , Html Injection به صورت عملی و بر اساس لابراتورا های آسیب پذیر

- آشنایی با اکسپلویت نویسی به زبان هاب javascript, php و Python

- آشنایی با نحوه کد نویسی امن و Secure وب سایت ها و Web Application ها

- بیان راه های مقابله با آسیب پذیری های تحت وب بر اسا کد نویسی

- ارائه تکنیک ها و روش های دور زدن و Bypass کردن مکانیزم ها و کد نویسی های امن و Secure

دوره آموزشی SANS SEC503 ( Intrusion Detection In-Depth )

در دوره آموزشی SANS 503 شما با مفاهیم ، دانش و روشهای فنی تشخیص نفوذ و جلوگیری از حملات بصورت کاملا عملی آشنا می شوید و روشهای دفاع در برابر تهاجم به روش تشخیص نفوذ با IDS و IPS را به خوبی یاد می گیرید. در این دوره آموزشی تشخیص نفوذ در عمق ، شما با پروتکل ها و نحوه عملکرد آنها در شبکه بصورت کاملا کاربردی آشنا می شوید و به درستی مفاهیم و عملکرد TCP/IP را خواهید شناخت ، پس از یادگیری این دوره آموزشی شما می توانید ترافیک شبکه را تجزیه و تحلیل و از درون این ترافیک بصورت کاملا هوشمندانه ، حملات و خرابکاری ها را شناسایی کنید .

سرفصل های دوره SANS 503 ( آموزش تشخیص نفوذ حرفه ای )

503.1: Introduction to Wireshark

503.2: Writing tcpdump filters

503.3: IDS/IPS evasion theory

503.4: Snort rules

503.5: Analysis of three separate incident scenarios

503.6: The entire day is spent engaged in the NetWars: IDS Version challenge

مخاطبین دوره SANS 503 ( آموزش تشخیص نفوذ حرفه ای )

- متخصصین امنیت شبکه و شبکه

- فعالان عرصه امنیت سایبری

- فعالان و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 503

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 503 یاد میگیریم؟

- تسلط کافی بر روی TCP/IP و اجزا آن

- تسلط و آشنایی بر روی مکانیزم و نحوه پیاده سازی حملات مختلف و خطرناک شبکه های کامپیوتری

- تسلط بر روی نحوه Exploit نویسی برای حملات مختلف تحت شبکه

- تسلط بر روی کشف حملات با درک مکانیزم آنها

- تسلط بر روی تجزیه و تحلیل داده ها

- تسلط بر روی IDS/IPS ها و نحوه کار با آنها

دوره آموزشی SANS SEC560 ( Network Penetration Testing and Ethical Hacking )

در دوره آموزشی SANS 560 شما با انجام درست و حرفه ای پروژه های تست نفوذ موفق و هک قانونمند آشنا خواهید شد. شما نحوه انجام دقیق و درست عملیات شناسایی ، نفوذ به سیستم های هدف نفوذ ، دسترسی پیدا کردن به اطلاعات هدف نفوذ ، اندازه گیری میزان ریسک موجود در آسیب پذیری در دنیای واقعی ، اسکن کردن حرفه ای شبکه با استفاده از ابزارهای حرفه ای و انجام تمرین های دنیای واقعی هک و نفوذ به شبکه را آموزش خواهید دید.

در این دوره شما فقط با چهره و قابلیت ها و تنظیمات ابزارها آشنا نمی شوید ، بلکه با استفاده حرفه ای و به روز از ابزارها آشنا خواهید شد . در این دوره شما با لابراتوارهای واقعی دنیای هک ، تمرین های فتح پرچم یا Capture The Flag در تست نفوذ آشنا می شوید و با این روش دانش خود در زمینه هک قانونمند را بسیار حرفه ای تر می کنید.

سرفصل های دوره SANS 560 ( آموزش تست نفوذ شبکه )

560.1 : Comprehensive Pen Test Planning, Scoping, and Recon

560.2: In-Depth Scanning

560.3: Exploitation

560.4: Password Attacks and Merciless Pivoting

560.5: Domain Domination and Web App Pen Testing

560.6: Penetration Test and Capture-the-Flag Workshop

مخاطبین دوره SANS 560 ( آموزش تست نفوذ شبکه )

- متخصصین امنیت شبکه و شبکه

- کارشناسان شبکه و زیرساخت

- کارشناسان SoC

- فعالان و متخصصین و دانشجویان عرصه امنیت سایبری

- فعالان و متخصصین و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 560

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 560 یاد میگیریم؟

- تسلط و آشنایی کامل با مراحل تست نفوذ در سطح سازمانی براساس استانداردهای بین المللی

- تسلط بر روی تکنیک های Reconnaissance

- تسلط بر روی تکنیک های مختلف بررسی و اسکن و آنالیز ترافیک های شبکه

- تسلط بر روی پیاده سازی تکنیک های Exploitation و گرفتن دسترسی

- تسلط بر روی پیاده سازی تکنیک های Post Exploitation و دور زدن مکانیزم های امنيتي

- تسلط و آشنایی بر روی حملات Password و حمله به پروتکل های احراز هویت تحت شبکه مانند Kerberos و NTLM

- تسلط و آشنایی با حملات Domain Controller و گرفتن دسترسی از آن

- تسلط و آشنایی بر روی مباحث Cloud و استراتژی های امنیتی Cloud Provider ها

- تسلط بر روی تکنیک ها و حملات پیشرفته زیرساختی

- و مباخث دیگری که در این دوره آموزشی گفته شده است

دوره آموزشی SANS SEC580 ( Metasploit Kung Fu for Enterprise Pen Testing )

در دوره آموزشی SANS 580 شما تبدیل به یک غول در استفاده از فریمورک متاسپلویت ( Metasploit ) می شود و از قابلیت های شگفت انگیزی که در این ابزار وجود دارد در حوزه تست نفوذ و ارزیابی آسیب پذیری های امنیتی استفاده خواهید کرد. در این دوره شما با نحوه استفاده از متااسپلویت بصورت روزمره در فرآیند های تست نفوذ آشنا می شوید ، دانش عمیقی نسبت به فریمورک متاسپلویت به دست خواهید آورد و نحوه اکسپلویت کردن انواع آسیب پذیری ها را آموزش خواهید دید.

بصورت مفصل در خصوص فرآیند اکسپلویت کردن ، شناسایی های قبل از استفاده از اکسپلویت ، دستکاری کردن Token ها ، حملات Spear Phishing و بصورت ویژه کار کردن با قابلیت های پیشرفته Meterpreter و دلخواه سازی این Shell برای حملات هدفمند آشنا خواهید شد.

سرفصل های دوره SANS 580 ( آموزش متاسپلویت )

580.1 :Guided Overview of Metasploit's Architecture and Components

580.2 :Deep Dive into the Msfconsole Interface, including Logging and Session Manipulation

580.3 :Careful and Effective Exploitation

580.4 :The Ultimate Payload: The Metasploit Meterpreter In-Depth

580.5 :Metasploit's Integration into a Professional Testing Methodology

580.6 :Automation with Meterpreter Scripts to Achieve More in Less Time with Consistency

580.7 :It's Not All Exploits - Using Metasploit as a Recon Tool

580.8 :Using Auxiliary Modules to Enhance your Testing

580.9 :Ultra-Stealthy Techniques for Bypassing Anti-Virus Tools

580.10 :Client-Side Attacks - Using One-Liners instead of Executables

580.11 :Port and Vulnerability Scanning with Metasploit, Including Integration with Nmap, Nessus, and Qualys

580.12 :Capturing SMB Credentials and Metasploit's awesome PowerShell integration

580.13 :Merciless Pivoting: Routing Through Exploited Systems

580.14 :Exposing Metasploit's Routing Using SOCKS Proxies

580.15 :Privilege Escalation Attacks

580.16 :Metasploit Integration with Other Tools

580.17 :Making the Most of Windows Payloads

580.18 :Advanced Pillaging - Gathering Useful Data from Compromised Machines

580.19 :Evading Countermeasures to Mimic Sophisticated Attackers

580.20 :Scripting Up the Meterpreter to Customize Your Own Attacks

580.21 :Persisting Inside an Environment

580.22 :Carefully Examining Your Attack's Forensic Artifacts

580.23 :Integration with CrackMapExec, a Stand-alone Testing Tool

مخاطبین دوره SANS 580 ( آموزش متاسپلویت )

- متخصصین و مهندسین حوزه امنیت شبکه و فناوری اطلاعات

- کارشناسان تست نفوذ سنجی و هک قانونمند

- مشاورین امنیت اطلاعات و ارتباطات

- کارشناسان ارزیابی آسیب پذیری و مدیریت آسیب پذیری

- متخصصین مراکز SOC ( مرکز مدیریت عملیات امنیت )

- بازرس های امنیت اطلاعات و کارشناسان جرایم رایانه ای

- محققین حوزه امنیت اطلاعات

- کلیه علاقه مندان به حوزه امنیت و هک و نفوذ

چه چیزی در دوره SANS 580 یاد می گیریم؟

- تبدیل به یک فوق تخصص در فریمورک متااسپلویت خواهید شد

- به کلیه بخش ها ، قسمت ها و قابلیت های Metasploit مسلط می شوید

- کار کردن با اسکریپت های متااسپلویت را بصورت کامل آموزش می بینید

- می توانید حملات Client Side را به خوبی انجام دهید

- ساختن انواع Payload با Metasploit را به خوبی یاد می گیرید

- انواع حملات را می توانید براحتی بر روی هدف انجام دهید

- بصورت کامل با Meterpreter آشنا خواهید شد

- به ابزار Armitage مسلط می شوید

در دوره آموزشی SANS 573 هدف اصلی دوره حل کردن چالش های امنیتی حوزه فناوری اطلاعات با استفاده از اسکریپت های زبان پایتون است. اگر همیشه قرار است که منتظر بمانید که یک Vendor یا تولید کننده الزاما برای شما Patch امنیتی بسازد و ارائه بدهد ، یا راهکار امنیتی خاصی به شما ارائه کند

شما همیشه از مسیر و راه امنیت عقب هستید . در واقع این روزها ، کارشناسان حرفه ای حوزه امنیت اطلاعات باید بتوانند برای خودشان ابزارهای خاص منظوره طراحی و توسعه بدهند . در این دوره آموزشی شما توانایی استفاده و توسعه از اسکریپت های حوزه امنیت اطلاعات را پیدا می کنید.

سرفصل های دوره SANS 573 ( اتوماسیون امنیت اطلاعات با پایتون )

573.1: Essentials Workshop with pyWars

573.2: Essentials Workshop with MORE pyWars

573.3: Defensive Python

573.4: Forensics Python

573.5: Offensive Python

573.6: Capture-the-Flag Challenge

مخاطبین دوره SANS 573 ( اتوماسیون امنیت اطلاعات با پایتون )

- متخصصان امنیتی که تمایل دارند کارهای روتین و روزانه خود را بصورت خودکار انجام دهند

- کارشناسان کشف جرائم رایانه ای که میخواهند تجزیه و تحلیل خود را بصورت خودکار انجام دهند

- متخصصان شبکه که تمایل دارند کارهای روزانه و تکراری خودرابصورت خودکارانجام دهند

- تست نفوذگرانی که تمایل دارند به جای کاربا ابزارهای آماده (Script kiddie ) به سمت متخصص حرفه ای هک و نفوذ (هکر برنامه نویس) بروند

- مشاوران امنیتی که قصد دارند ابزارهایی برای انواع راه حل های امنیتی بسازند

چه چیزی در دوره SANS 573 یاد می گیریم؟

- تغییر ابزار های open source موجود و شخصی سازی آنها مطابق با نیاز خود و یا سازمان

- دستکاری انواع log file ها با فرمت های مختلف به جهت سازگاری آنها با ابزارهای مختلف جمع آوری Log

- ساخت ابزار های جدید آنالیز Log فایل ها و پکت های شبکه به منظور کشف هکرها در سازمان

- توسعه ابزار های تخصصی کشف جرائم رایانه ای

- خودکار سازی جمع آوری هوشمندانه اطلاعات به منظور افزایش سطح امنیت شما از منابع آنلاین

- خودکار سازی استخراج داده های حیاتی در بحث کشف جرائم رایانه ای از رجیستری ویندوز و دیگر دیتابیس ها

هدف اصلی دوره آموزشی SANS 504 آماده شدن و توسعه مهارت های شما با محوریت پاسخگویی به رخدادهای امنیتی است. شما در این دوره آموزشی یاد می گیرید که چگونه برای مقابله با حملات سایبری و تهدیدات امنیت سایبری آماده شوید و نقشه مقابله مناسبی را برای دفاع در برابر این حملات طراحی کنید. در این دوره آموزشی آخرین تهدیدات امنیتی سازمان ها از جمله تهدیدات سمت کاربر یا تهدیدات امنیتی سمت سرور تجزیه و تحلیل می شود و بر اساس آن راهکارهای امنیتی ارائه می شوند.

دوره SANS SEC504 به شما دانش این را می دهد که متوجه شوید هکرها چگونه اسکن می کنند ، چگونه از اکسپلویت ها استفاده می کنند ، چگونه ارتباطات دائمی با سیستم قربانی برقرار می کنند و اساسا تکنیک های خاص هکری که استفاده می کنند ، شامل چه چیزهایی می شود. بیش از 50 درصد زمان این دوره آموزشی مختص انجام داده تمرین های عملی و کارگاهی برای کار کردن با ابزارها و موضوع های مهم و پیچیده در بحث تکنیک های نفوذ است. یادگیری این دوره آموزشی به شدت به شما در راه اندازی تیم آبی و تیم قرمز در سازمان ها کمک می کند.

سرفصل های دوره SANS 504 ( آموزش تکنیک های پیشرفته هک و نفوذ )

504.1: Incident Handling Step-by-Step and Computer Crime Investigation

504.2: Recon, Scanning, and Enumeration Attacks

504.3: Password and Access Attacks

504.4: Public-Facing and Drive-By Attacks

504.5: Evasion and Post-Exploitation Attacks

504.6: Capture-the-Flag Event

مخاطبین دوره SANS 504 ( آموزش تکنیک های پیشرفته هک و نفوذ )

- متخصصین امنیت شبکه و شبکه

- فعالان عرصه امنیت سایبری

- فعالان و دانشجویان عرصه امنیت اطلاعات

- افراد علاقمند به ارتقا دانش خود به سطح SANS 504

- و تمامی افرادی که در حوزه امنیت و شبکه های کامپیوتری فعالیت میکنند

چه چیزی در دوره SANS 504 یاد می گیریم ؟

- نحوه مدیریت حوادث و پاسخ گویی براساس راهکار های بین اللملی

- تسلط و آشنایی با حملات متنوع بستر سیستم ها و شبکه های کامپیوتری

- تسلط و آشنایی بر روی تکنیک های متنوع جمع آوری اطلاعات

- تسلط و آشنایی بر حملات و نحوه کشف آنها در محیط های Web

دوره آموزش SANS FOR500 و دوره آموزشی SANS FOR506 دو دوره تخصصی سنز سکیوریتی در حوزه کشف جرایم رایانه ای از سیستم عامل های ویندوز و لینوکس می باشند . هدف از این دوره آموزشی تجزیه و تحلیل و احراز صحت داده های جمع آوری شده از سیستم عامل های خانواده ویندوز و لینوکس در جهت بدست آوردن اطلاعات دقیقتر می باشد. در این دوره ها به دانشجویان متدلوژی های مختلف کشف جرم در شکل ها و موقعیت های مختلف در دنیای واقعی آموزش داده می شود. این دوره ویژه کارشناسان امنیت و تیم های آبی و قرمز در سازمان های بزرگ است.

سرفصل های دوره SANS FOR500 و SANS FOR506

FOR500.1:Digital Forensics and Advanced Data Triage

FOR500.2:Shell Items and Removable Device Profiling

FOR500.3:Email Analysis,Windows Timeline,SRUM and Event Logs

FOR500.4:Web Browser Forensics

FOR500.5:Windows Forensics Challenge

FOR500.6:Registry Analysis,Application Execution and Cloud Storage Forensics

مخاطبین دوره SANS FOR500 SANS FOR506

- پزشکان قانونی دیجیتال

- فعالان و کارشناسان حوزه پزشکی قانونی دیجیتال و جرم شناسی دیجیتال

- کارشناسان سطح 1 2 3 مرکز عمليات امنیتی (SoC)

- متخصصین و فعالان عرصه امنیت سایبری

- متخصصین و مهندسين عرصه امنیت اطلاعات

- کارشناسان حوزه امنیت شبکه

- افراد علاقمند به شروع و یادگیری مبحث کامپیوتر فارنزیک

- (Computer Forensic) دانشجویان و علاقمندان حوزه فارنزیک ( Forensic )

چه چیزی در دوره SANS FOR500 SANS FOR506 یاد می گیریم؟

- تسلط بر روی دوره SANS FOR500.1 و FOR500.2

- تسلط بر روی دوره SANS SEC506.6

- تسلط بر روی مباحث و اصول جرم شناسی دیجیتال سیستم ها و سرورهای ویندوزی

- تسلط بر روی مباحث و اصول جرم شناسی دیجیتال سیستم ها و سرورهای لینوکسی

- تسلط بر روی ابزار ها و تکنیک های جرم شناسی و یا فارنزیک سیستم ها و سرورهای ویندوزی و لینوکسی

- تسلط کافی بر روی قسمت های حساس سیستم ها به منظور کشف شواهد جرم

آموزش راه اندازی NAT Extendable در Cisco IOS

آموزش راه اندازی NAT Extendable در Cisco IOS ریسک افزار چیست؟ آشنایی با مفهوم Rsikware به زبان ساده

ریسک افزار چیست؟ آشنایی با مفهوم Rsikware به زبان ساده معرفی 7 ابزار مدیریت اکتیودایرکتوری جانبی که از آنها لذت می برید

معرفی 7 ابزار مدیریت اکتیودایرکتوری جانبی که از آنها لذت می برید مباحث تکمیلی کار با نقشه ها در اندروید

مباحث تکمیلی کار با نقشه ها در اندروید سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها

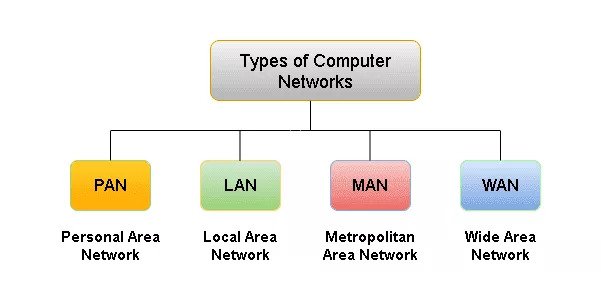

سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها کاملترین معرفی انواع شبکه های کامپیوتری و 4 دسته بندی شبکه

کاملترین معرفی انواع شبکه های کامپیوتری و 4 دسته بندی شبکه آموزش کامل نصب لینوکس تصویری بصورت گام به گام + انواع نصب لینوکس

آموزش کامل نصب لینوکس تصویری بصورت گام به گام + انواع نصب لینوکس